به گزارش واحد تخصصی آگاهیبخشی سایبر صنعتی شرکت پیشگامان امن آرمان(امان)، سیستمهای کنترل صنعتی که در صنایع و زیرساختهای حیاتی مورداستفاده قرار میگیرند، از پروتکلهای ارتباطی متعددی استفاده میکنند؛ غالب این پروتکلها به دلایل مختلف دارای چالشهای امنیتی متعددیاند که امکان خرابکاری توسط مهاجمین را فراهم میسازد. یکی از پروتکلهایی که در شبکههای کنترل صنعتی برای انتقال اطلاعات و کنترل تلهمتری مورداستفاده قرار میگیرد IEC 60870-5-104 است که در این مجموعه مقاله(شش بخش خبری جداگانه) از منظر امنیت سایبر-فیزیکی موردبررسی قرارگرفته است؛ باهدف تسهیل فرآیند شناخت جوانب امنیتی مختلف پروتکل نامبرده تلاش شده است تا با تحلیل و بررسی عملیاتی پروتکل هدف در بستر آزمایشگاهی، اهم آسیبپذیریهای مرحله طراحی، پیادهسازی و تهدیدات امنیتی آن شناساییشده و برخی راهکارهای امن سازی مرحله طراحی پروتکل و چالشهای درگیر در آن بررسی شود.

درگذشته سیستم های کنترل صنعتی که در صنعت و زیرساختهای حیاتی کشورها مورداستفاده قرار میگرفتند، بهصورت جدا از سایر سیستم ها ازجمله شبکههای جهانی اینترنت به کار گرفته میشدند و این امر روشی در امن سازی این سیستم ها قلمداد میگردید. اتکا فراوان به این ممیزه، تولیدکنندگان و مصرفکنندگان این سیستم ها را از پرداختن به سایر لایههای امنیتی غافل کرده بود. استفاده از معماری و پروتکلهای غیر امن و واسطهای غیراستاندارد را میتوان از نتایج این رویکرد دانست.

به دلیل نیازمندیهای جدید و توسعه فناوری امروزه این قبیل سیستم های صنعتی، بهتدریج با انواع جدیدتر جایگزین یا بهروزرسانی میگردند. در سیستم های جدید از پروتکلها و نقاط دسترسی ارتباطی مشترک در شبکهها استفاده میگردد که این امر موجب دسترسی مستقیم و غیرمستقیم به این سیستم ها از طریق شبکههای اختصاصی و یا اینترنت گردیده و آنها را همانند سایر محصولات درگیر با فناوریهای اطلاعات در مقابل تهدیدات سایبری آسیبپذیر نموده است. در مواجهه با این تهدیدات که روزبهروز در حال افزایش هستند، اقدامات متعارفی نظیر اطلاعرسانی امنیتی، اتخاذ خطمشیهای امنیتی مؤثر و سایر فعالیتهای مقتضی با تأخیر به این حوزه ورود یافته و پرداختن به این قبیل موارد را اجتنابناپذیر نموده است.

گسترش روزافزون شبکههاي ارتباطي، امنيت آنها به چالش مهمي براي شرکتها و سازمانهای مختلف تبدیلشده است. نصب انواع تجهیزات امنیتی نظیر ضدبدافزارها، دیوارههای آتش، سیستم های تشخیص نفوذ و راهاندازی تونلهاي امن اختصاصی، جداسازي منطقي شبکهها[1] و راهکارهاي ديگر به اين منظور استفاده ميشوند. يکي از بخشهایی که به دلیل درگیری اجزای مختلف سایبری و فیزیکی از شبکه به شکل وسیع براي ارتباط بين تجهيزات مختلف استفاده میکند، محيطهای صنعتي میباشد. امروزه محیطهای صنعتی بهعنوان یکی از مهمترین کاربردهای سیستم های سایبر-فیزیکی مطرح است.

زمانی که سیستم های اسکادا (سیستم کنترل سرپرستی و گردآوری داده) طراحی و پیادهسازی شد، میزان ارتباطات این نوع سیستم با سایر شبکهها در کمترین میزان ممکن بود یا اصلاً هیچ ارتباطی با شبکههای دیگر نداشت. با توسعه سیستم های اسکادا، تجهیزات این سیستم ها به سمت اتصالات متقابل و برقراری ارتباط با سایر تجهیزات نظیر فیبرهای نوری، تجهیزات رادیویی و ماکروویو، خطوط تلفنی، ماهوارهها و اینترانت حرکت کردند. بهمرور این سیستم ها از شبکههای نقطهبهنقطه به معماریهای ترکیبی با ایستگاههای کاری فرمانده[2] منفرد، ایستگاههای فرمانده- فرمانبر[3] و RTU[4]های چندگانه توسعه پیدا کردند.

استانداردهای IEC 60870 مجموعهای از استانداردهای تدوینشده توسط[5]IEC بین سالهای 1988-2000 است که شامل شش بخش به همراه چند استاندارد ضمیمه[6] بهمنظور فراهم آوردن یک استاندارد باز برای ارتباط بین سیستم های صنعتی است. IEC 60870 در ابتدا صرفاً برای برقراری ارتباط بین دستگاههای الکتریکی و اطلاعات فرمانی بود، اما ازآنجاییکه دارای انواع دادههای عمومی[7]بود، در نرمافزارها و شبکههای اسکادا نیز مورداستفاده فراوان قرارگرفته است؛ به تعبیر دیگر محدودیتی برای قابلیت استفاده از این استاندارد در دیگر موارد وجود ندارد. این استاندارد بهعنوان یک گزینه پیشفرض در صنایع الکترونیکی کشورهای اروپایی استفاده میشود.

به سادهترین بیان IEC 60870-5 باهدف ارسال پیامهای کنترل از راه دوربین دو سیستم طراحیشده است. در دهه 1990 میلادی دو پروتکل شبکه استاندارد باز تحت عنوان IEC60870-5-101 و[8]DNP3 برای سیستم های اسکادا توسط سازمان IEC و شرکت DNP توسعه داده شدند. علیرغم تفاوت در لایههای عملکردی بالا و اشیاء دادهای، این دو پروتکل دارای شباهتهایی در رویه ارتباطی در لایه ارتباط داده بودند.

پروتکل IEC 60870-5-104 در استاندارد مرجع با عنوان کلی «دسترسی به شبکه با استفاده از روشهای انتقال استاندارد» مطرح است که مشخصکننده نحوه استفاده از پروتکل TCP/IP در این استاندارد است. این استاندارد ضمیمه در سال 2000 میلادی جهت سیستم های اسکادای برق طراحی شد و بهعنوان یک واسط باز TCP/IP برای ارتباط بین تجهیزات مختلف در شبکههای اینترانت و اینترنت استفاده میشود. IEC 60870-5-104 که به تعبیر دیگر از آن بهعنوان پروتکل ارتباطی صنعتی استاندارد یاد میشود عموماً در شبکههای کنترلی مورداستفاده قرار میگیرد. IEC 60870-5-104 در مراکز کنترل صنعتی کاربرد قابلتوجهی دارد. حملهی پیشرفتهی بدافزاری موسوم به Crashoverride در سال 2016 به زیرساختهای برق اوکراین که منجر به قطع برق سراسر شد، نشان داد که مهاجمان بهسادگی میتوانند به IEC 60870-5-104 و سایر پروتکلهای مشابه ( IEC 60870-5-101،IEC61850 و OPC DA) حمله کنند و از آسیبپذیریهای آنها نهایت سوءاستفاده را بکنند.

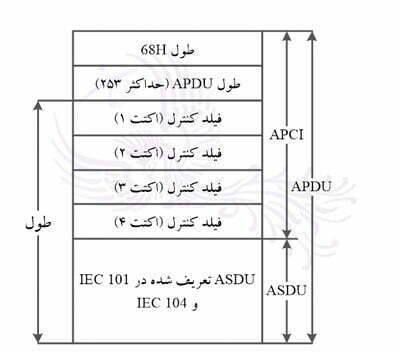

IEC 60870-5-104 بر اساس مدل معماری کارایی ارتقاءیافته ([9]EPA) طراحیشده است. مدل EPA، لایه نمایش، نشست و انتقال را از مدل OSI حذف کرده است و لایه فرایند کاربر[10] به آن اضافهشده است. ساختار پیآیند بستههای IEC 60870-5-104 عموماً با نام APDU[11] شناخته میشود و دارای دو بخش[12]ASDU و APCI[13] است؛ این ساختار در شکل (1) قابلمشاهده است. این پروتکل بر اساس انتقال ASDU طراحیشده است. هر ASDU دارای یک شناسه نوع[14] است. هر نوع داده دارای یک شناسه نوع منحصربهفرد است؛ انواع دادهای این پروتکل به شکل عمومی[15] بوده و مناسب انواع کاربردهای شبکههای اسکادا میباشد [5].

یکی از مهمترین ویژگیهای موردتوجه پروتکل IEC 60870-5-104 امکان ارتباط با شبکههای استاندارد (بهویژه شبکههای TCP/IP) است که اجازه انتقال همزمان دادههای چندین دستگاه و خدمت را میدهد. در زیر فهرستی از کاربردهایی که IEC 60870-5-104 فراهم میکند را مشاهده میکنیم:

- انتقال دستورهای مستقیم

- انتقال فوری دادهها

- انتقال داده در صورت نیاز

- همزمانسازی ساعت

- انتقال فایل

در ادامه این مقاله در بخش دوم کارهای انجامشده درزمینهی امن سازی پروتکلهای ارتباطی سیستم های کنترل صنعتی را معرفی خواهیم کرد. در بخش سوم تهدیدات و آسیبپذیریهای امنیتی شناساییشده در رابطه با IEC 60870-5-104 را معرفی خواهیم کرد. در بخش چهارم راهکارهای امن سازی در مرحله طراحی و پیادهسازی IEC 60870-5-104 بر اساس مراجع استاندارد ارائه میشود. در بخش پنجم بستر آزمایشی و ارزیابی که مجموعه تحلیلها و آزمونهای مختلف خود را بر روی آن بررسی نمودهایم، معرفی میکنیم و به نتیجهگیری در مورد دستاوردهای این سری مقاله میپردازیم.

جهت مشاهده بخش های دیگر این مقاله بر روی بخش مورد نظر کلیک نمایید:

- بخش 1: معرفی اجمالی پروتکل IEC 60870-5-104

- بخش 2: برخی کارهای انجام شده در حوزه امنیت پروتکل IEC 60870-5-104

- بخش 3: شناسایی اجمالی تهدیدات و آسیبپذیریها پروتکل IEC 60870-5-104

- بخش 4: راهکارهای امن سازی در مرحله طراحی پروتکل IEC 60870-5-104

- بخش 5: بستر آزمایش و ارزیابی امنیت پروتکل IEC 60870-5-104 و نتیجه گیری

- مشاهده و دانلود اسلاید دوره آموزشی امن سازی سیستمهای کنترل و اتوماسیون صنعتی: با محوریت چالشهای پروتکل IEC 60870-5-104

جهت مشاهده منابع معرفی شده در این بخش، به مقاله اصلی این خبر که توسط یکی از متخصصین شرکت پیشگامان امن آرمان(امان) در مجله معتبر منادی امنیت فضای تولید و تبادل اطلاعات(افتا) به چاپ رسیده است مراجعه نمایید. همچنین میتوان به کتاب مرجع این مقاله نیز مراجعه نمود.

- شناسایی چالشهای امنیتی پروتکل IEC ۶۰۸۷۰-۵-۱۰۴ و بررسی راهکارهای موجود. مجله منادی امنیت فضای تولید و تبادل اطلاعات(افتا). ۱. ۱۳۹۷; ۷ (۲) :۱۵-۳۰

- کتاب پروتکل کنترل صنعتیIEC 60870-5-104 از منظر امنیت سایبری ، ۱۳۹۶

[1] Network Logical Isolation (Air Gaps)

[2] Master

[3] Slave

[4] Remote Terminal Unit

[5] International Electro-technical Commission

[6] Companion Standards

[7] Generic Data Types

[8] Distributed Network Protocol

[9] Enhanced Performance Architecture

[10] User Process

[11] Application Protocol Data Unit

[12] Application Service Data Unit

[13] Application Protocol Control Information

[14] Type Id

[15] Generic