دوره آموزشی تخصصی آشنایی با مباحث امنیت سایبری صنعتی، چالشها، تهدیدات و فرصتها (ویژه مدیران)

امنیت سایبری و امن سازی سیستم های کنترل صنعتی در ایران

در این گفت و گو که به موضوعات مختلف امنیت سیستمهای کنترل و اتوماسیون صنعتی پرداخته شده است.

سند توصیه های امنیتی پیرو حمله سایبری به صنعت فولاد

📢 سند توصیه های امنیتی جهت پیشگیری از گسترش حملات سایبری به سیستم های صنعتی بر اساس حمله به صنعت فولاد آماده شد .

🔖هدف این سند، ارائه توصیه های امنیتی ضربالاجلی جهت پیشگیری از گسترش حملات سایبری به سیستم های صنعتی کشور است. لازم به ذکر است که این توصیه ها بر اساس تجارب گذشته و حملات مشابه اخیر به صنایع کشور ارائهشده است.

⛑️در این سند به جزئیات فنی حملهی اخیر و نحوه آلودگی در صنایع فولاد پرداخته نمیشود و صرفاً توصیههای امنیتی جهت پیشگیری بیان خواهد شد. دلیل این امر این است که ارائه جزئیات فنی حمله مذکور در واحدهای صنعتی فولاد کشور به شکل رسمی از سوی مراجع ذی صلاح اطلاع رسانی خواهد شد و شرکت امان به این رویه احترام میگذارد.

🟣 صنایعی که تمایل دارند این سند را دریافت نمایند از طریق ایمیل یا تلفن با امان تماس بگیرند .

Info@AmanSec.ir

88581798 (021)

الزامات امنیتی سیستم های کنترل صنعتی

تقدیر از پروژه طراحی و اجرای پایلوت زیرسیستمهای مبتنی بر ICT صنعتی نیروگاه و ارزیابی امنیتی آن توسط وزیر نیرو

همزمان با برگزاری جشنواره پژوهش و فناوری وزارت نيرو از سه پروژه منتخب توسط وزیرنیرو تقدیر شد. طراحی و اجرای پایلوت زیرسیستمهای مبتنی بر ICT صنعتی نیروگاه و ارزیابی امنیتی آنها به کارفرمایی شرکت برق حرارتی و مجریگری پژوهشگاه نیرو با مدیریت مهندس یحیی سلیمی خلیق یکی از این سه پروژه برگزیده بود که مورد تقدیر وزیر محترم قرار گرفت. لازم به ذکر است که بخش امنیت این پروژه با همکاری دو تن از پرسنل امان و زیر نظر جناب آقای مهندس سلیمی اجرا گردید.

حوزه های مختلف صنعت برق در دنیا در حال گسترش اتصال سامانه های کنترل صنعتی خود به شبکه های بالا دستی هستند. یکی از این حوزه ها، حوزه تولید برق می باشد. تسهیل مدیریت و نگهداری سامانه و امکان برونسپاری توزیع شده وظایف از جمله مواردی است که موجب اتصال روزافزون سیستم های OT به شبکه های جدید میشود. اتصال این سیستم های قدیمی فاقد مکانیزمهای امنیتی به شبکه های دیگر موجب دسترسی به این سیستم ها و افزایش احتمال نفوذ به آنها میشود.

وجود مخاطرات جدی دررابطهبا زیرساخت برق و آسیب پذیری کشورها نسبت به تهدیدات این حوزه بسیاری از کشورهارا وادار به طراحی و ایجاد آزمایشگاه های امنیت سایبری صنعتی کرده است. بهعنوانمثال یکی از این اقدامات ارزنده و موفق، پروژه طراحی و اجرای پایلوت زیرسیستمهای مبتنی بر ICT صنعتی نیروگاه و ارزیابی امنیتی است. انتخاب این پروژه به عنوان یکی از سه پروژه برتر سال نشان از کیفیت بالای اجرای آن دارد و می تواند به سهم خود در ارتقای امنیت صنایع کشور ایفای نقش نماید.

امید است با استفاده مؤثر و مطلوب از نتایج تحقیقات و بسترسازی لازم برای بهره برداری و تجاری سازی تحقیقات در کشور، زمینه های توسعه توان ساخت تولید و کسب و کارهای جدید در کشور فراهم گردد.

با امان در شبکه های اجتماعی همراه باشید تا از اخبار تخصصی و دستاوردهای جدید حوزه امنیت سیستمهای کنترل و اتوماسیون صنعتی آگاه شوید.

👇امان را در اینستاگرام دنبال کنید:

https://www.instagram.com/Aman_Sec/

👇امان را در تلگرام دنبال کنید:

https://t.me/Aman_sec

👇امان را در توییتر دنبال کنید:

مطالب مرتبط:

- آزمایشگاه امنیت سایبری سیستم های کنترل صنعتی نیروگاهی افتتاح شد

- راهکارهای امن سازی پروتکل IEC 60870-5-104

- اعمال وصله امنیتی در سیستم های کنترل صنعتی بدون راه اندازی مجدد

- برگزاری سمینار بررسی تهدیدات امنیتی و حملات سایبری در سیستم های کنترل صنعتی و اسکادا

- مصاحبه با مدیرعامل امان پیرو حمله به سامانه هوشمند سوخت

- برگزاری آموزش تخصصی و سفارشی امنیت سایبری در سیستمهای کنترل و اتوماسیون صنعتی

گزارش حملات سایبری یا موارد مشکوک در صنایع و زیرساخت های حیاتی

حملات به زیرساختهای حیاتی، شبکههای کنترل و اتوماسیون صنعتی، تلهمتری، اسکادا، دیسپاچینگ و نظایر آن در حال افزایش است. به گزارش واحد تخصصی آگاهیبخشی سایبر صنعتی شرکت پیشگامان امن آرمان(امان)، در چند سال اخیر انگیزه مهاجمین جهت حمله به زیرساخت های صنعتی افزایش چشمگیری پیدا کرده است که به تفصیل در این فیلم آموزشی به آن پرداختهایم.

یکی از چالشهایی که در صنایع کشور با آن روبهرو هستیم عدم ارائه گزارش حملات و رخدادهای مشکوک سایبری یا سایبر-فیزیکی یا جدی نگرفتن این موضوع از سوی همه صنایع است. اگرچه ارائه این گزارشها چالشهای امنیتی فراوانی به همراه دارد اما با رعایت ملاحظات امنیتی میتوان این گزارشها را در قالب اصولی به نهادهای بالادستی و مراجع ذیصلاح امنیتی و سپس به سایر صنایع و زیرساختهای حیاتی ارائه نمود تا پیش از اینکه حملات در سایر سازمانها و صنایع اتفاق بیفتد از وقوع آن پیشگیری نماییم. ما در دورههای آموزشی تخصصی امان یا در قالب خدمات مشاوره و اجرا، این موارد را برای شما همراهان همیشگی امان تبیین میکنیم. این ضعف باعث میشود که بسیار از سازمانها و صنایع تصور کنند که در فضای آرام سایبری هستیم در صورتی که به هیچ وجه این گونه نیست. بر اساس آموزه بیستم از کتاب هنر امنیت، آرام بودن همیشه به معنای امنیت نیست! سازمان/صنعت خود را برای رویارویی با حوادث امنیتی، قدرتمند کنید.

خالی از لطف نیست که به لایحهای که اخیراً توسط مجلس سنا آمریکا در موضوع الزام گزارش حوادث سایبری به تصویب رسید اشاره نماییم. قطعاً هدف از بیان این نمونهها در مقالات، اخبار و آموزشهای امان صرفاً بیان نمونههای خارجی است و ما در امان اشراف داریم که منطقی نیست که آنچه در خارج از کشور میبینیم عیناً با کپی برداری، در داخل کشور اجرا نماییم. باید ملاحظات متعددی را برای این الگو برداریها در نظر بگیریم.

مجلس سنا آمریکا سهشنبه اول مارس 2022 مجموعهای از لوایح امنیت سایبری را به تصویب رساند که یکی از موارد آن الزام گزارش حوادث سایبری برای سازمانها و زیرساخت حیاتی آمریکا است. به نقل از سایبربان، این بسته، مجموعهای از لوایح است که به محافظت از زیرساختهای حیاتی در برابر حملات سایبری که اقتصاد و همچنین امنیت ملی آمریکا را تهدید میکند کمک میکند. این موضوع در حال حاضر اهمیت ویژهای دارد، زیرا آمریکا معتقد است با افزایش خطر حملات سایبری از سوی روسیه و مهاجمین سایبری که روسها حمایت میکنند، در تلافی حمایت آمریکا از اوکراین مواجه هستند. خالی از لطف نیست به این موضوع نیز اشاره کنیم که حملات متعدد سایبری که در هفته اخیر علیه زیرساختهای روسیه اجرا شده به احتمال زیاد با حمایتهای آمریکا انجام شده است.

این لایحه، گزارش حوادث سایبری سازمانها و شرکتهای زیرساخت آمریکایی را موظف میکند که حملات سایبری را در عرض 72 ساعت پس از هک و پرداخت های باج افزاری را ظرف 24 ساعت به وزارت امنیت داخلی آمریکا (DHS) اطلاع دهند.

ما در امان همراه مطمئن سازمانها، صنایع، شرکتهای مادر تخصصی و غیره هستیم تا با ارائه خدمات مشاوره و امن سازی مبتنی بر استانداردهای مورد تائید مراجع ذیصلاح و با اتکا به تجربه عملیاتی و آزمایش در محیطهای امن، از زمان طراحی تا پیادهسازی و بهرهبرداری سیستمهای کنترل صنعتی، اسکادا، تلهمتری، دیسپاچینگ و نظایر آنها کمک نماییم تا صنایع و سازمانهایی داشته باشیم که طرحهای امنیتی آنها پشتوانه دقیق و اصولی داشته باشد و از انجام کارهای سلیقهای و غیراصولی خودداری نماییم.

با امان همراه باشید تا از اخبار تخصصی و دستاوردهای جدید حوزه امنیت سیستمهای کنترل و اتوماسیون صنعتی آگاه شوید.

مطالب مرتبط:

- سند تحول و امنیت سایبری سیستمهای صنعت برق

- اعمال وصله امنیتی در سیستم های کنترل صنعتی بدون راه اندازی مجدد

- آزمایشگاه امنیت سایبری سیستم های کنترل صنعتی نیروگاهی افتتاح شد

- راهکارهای امن سازی پروتکل IEC 60870-5-104

- برگزاری سمینار بررسی تهدیدات امنیتی و حملات سایبری در سیستم های کنترل صنعتی و اسکادا

- برگزاری آموزش تخصصی و سفارشی امنیت سایبری در سیستمهای کنترل و اتوماسیون صنعتی

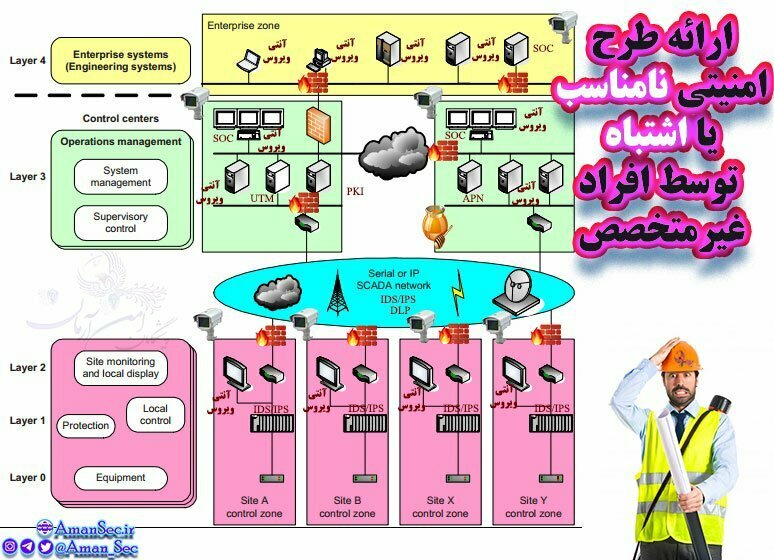

راهکارهای امنیتی که بلای جان صنایع یا سازمان ها می شوند

شبکههای کنترل و اتوماسیون صنعتی، تلهمتری، اسکادا، دیسپاچینگ و نظایر آن در حال افزایش استفاده از فناوریهای جدید و هوشمند هستند. به گزارش واحد تخصصی آگاهیبخشی سایبر صنعتی شرکت پیشگامان امن آرمان(امان)، در چند سال اخیر ارائه راهکارهای امنیتی به صنایع کشور به یکی از مباحث داغ شرکتها، مشاورین و مدرسین تبدیل شده است. هرچند این توسعه و امن سازی آن موجب افزایش بهرهوری و پایداری کسبوکار صنایع و سازمانها میشود، درعینحال عدم ارائه طرحهای امنیتی مناسب و پیادهسازی غیرعلمی و غیر فنی راهکارهای امنیتی(سلیقهای)، آنهم در زیرساختهای حساس، حیاتی و مهم میتواند زمینه ساز ایجاد اختلال در شبکه اداری یا حتی صنعتی شود.

متأسفانه شاهد این هستیم که گاه مسئولین و کارشناسان محترم متولی در صنایع و سازمانها، تخصص لازم را در تشخیص طرحها و راهکارهای امنیتی مناسب و اصولی ندارد و نمیتوانند میان خدمات مناسب و باکیفیت امنیت سایبری با خدمات یا محصولات بیکیفیت تمایزی قائل شوند. این مقوله در حوزه امنیت سایبری سیستمهای کنترل صنعتی (فناوری عملیاتی یا OT) به دلیل نوظهور بودن آن به نسبت امنیت سایبری حوزه فناوری اطلاعات(IT) بیشتر به چشم میخورد. این امر سبب میشود که بهعنوان مثال، مسئولین مربوطه صرفاً بر اساس قیمتهای پیشنهادی شرکتهای یا مشاورین یا ارتباطات محدود موجود، پروژههایی را تعریف و واگذار نمایند. اجرای پروژههای مدیریت مخاطرات ضعیف در صنایع یا اجرای راهکارهای امنیتی غیراصولی میتواند باعث شود در شرایط خاص یا بحرانی این راهکارهای امنیتی نامناسب بهجای کمک به ارتقاء امنیت شبکه خود منجر به ایجاد اختلال یا وقفه در فرایند شوند.

یکی از کارهای ساده در حوزه امن سازی و ارائه خدمات مشاوره، ارائه تعداد بسیار زیاد کنترل و تجهیزات امنیتی (بدون تحلیل دقیق و داشتن منطق اصولی و مبتنی بر رویه های غیر علمی یا با ظاهر شبه علم) برای یک سازمان است که متاسفانه توسط تیم ها یا افراد غیرحرفه ای به سهولت ارائه می شود و می تواند تبعات زیادی برای آینده سازمان به دنبال داشته باشد. این در حالی است که ارائه یک طرح دقیق امنیتی و مبتنی بر مدیریت مخاطره اصولی که ضامن تداوم کسب و کار سازمان در شرایط عادی و بحرانی باشد و بودجه های سازمان را نیز به شکل متعادل در نظر بگیرد کار بسیار پیچیده و تخصصی است. لزوما ارائه کنترل های امنیتی و سازوکارهای متعدد امنیتی به معنای امن سازی مطلوب نیست.

براساس آموزه پنجم از کتاب هنر امنیت، بیفکماهی نوعی مارماهی است که بدن آن با غدد ویژهای پوشانده شده است که میتواند مادهای چسبنده و لزج منتشر کند. این مارماهی زمانی که با تهدیدی مواجه میشود، با استفاده از این مادهی چسبنده بهعنوان یک ابزار دفاعی از خود محافظت میکند؛ این لایهی محافظ منجر به فراری دادن شکارچیان میشود. بیفکماهی بعدازاینکه خطر را از خود دور کرد، برای پاک کردن این ماده خود را گره میزند و بعد تلاش میکند بهوسیلهی پیچوتابی که به بدن خود میدهد، گره را باز کند و مواد چسبناک را از بدن خود پاک کند. در برخی منابع گزارششده است در مواردی بیفکماهی قربانی سازوکار دفاعی خود شده است. بنابراین گاهی سازوکار دفاعی بیفکماهی قتلگاه خودش میشود؛ حواسمان باشد سازوکارهای دفاعی که طراحی میکنیم، بهجای مهاجمین، گریبان خودمان را نگیرد!

ما در امان همراه مطمئن سازمانها، صنایع، شرکتهای مادر تخصصی و غیره هستیم تا با ارائه خدمات مشاوره و امنسازی مبتنی براستانداردها مورد تائید مراجع ذیصلاح و با اتکا به تجربه عملیاتی و آزمایش در محیطهای امن، از زمان طراحی تا پیادهسازی و بهرهبرداری سیستمهای کنترل صنعتی، اسکادا، تلهمتری، دیسپاچینگ و نظایر آنها کمک نماییم تا صنایع و سازمانهایی داشته باشیم که طرحهای امنیتی آنها پشتوانه دقیق و اصولی داشته باشد و از انجام کارهای سلیقهای و غیراصولی خودداری نماییم. ما در دورههای آموزشی تخصصی امان یا در قالب خدمات مشاوره و اجرا، این موارد را برای شما همراهان همیشگی امان تبیین میکنیم. تصاویر ذیل مکمل این مقاله کوتاه هستند:

با امان همراه باشید تا از اخبار تخصصی و دستاوردهای جدید حوزه امنیت سیستمهای کنترل و اتوماسیون صنعتی آگاه شوید.

مطالب مرتبط:

- اعمال وصله امنیتی در سیستم های کنترل صنعتی بدون راه اندازی مجدد

- آزمایشگاه امنیت سایبری سیستم های کنترل صنعتی نیروگاهی افتتاح شد

- راهکارهای امن سازی پروتکل IEC 60870-5-104

- برگزاری سمینار بررسی تهدیدات امنیتی و حملات سایبری در سیستم های کنترل صنعتی و اسکادا

- مصاحبه با مدیرعامل امان پیرو حمله به سامانه هوشمند سوخت

- برگزاری آموزش تخصصی و سفارشی امنیت سایبری در سیستمهای کنترل و اتوماسیون صنعتی

معرفی اجمالی پروتکل صنعتی IEC 60870-5-104 (بخش اول)

به گزارش واحد تخصصی آگاهیبخشی سایبر صنعتی شرکت پیشگامان امن آرمان(امان)، سیستمهای کنترل صنعتی که در صنایع و زیرساختهای حیاتی مورداستفاده قرار میگیرند، از پروتکلهای ارتباطی متعددی استفاده میکنند؛ غالب این پروتکلها به دلایل مختلف دارای چالشهای امنیتی متعددیاند که امکان خرابکاری توسط مهاجمین را فراهم میسازد. یکی از پروتکلهایی که در شبکههای کنترل صنعتی برای انتقال اطلاعات و کنترل تلهمتری مورداستفاده قرار میگیرد IEC 60870-5-104 است که در این مجموعه مقاله(شش بخش خبری جداگانه) از منظر امنیت سایبر-فیزیکی موردبررسی قرارگرفته است؛ باهدف تسهیل فرآیند شناخت جوانب امنیتی مختلف پروتکل نامبرده تلاش شده است تا با تحلیل و بررسی عملیاتی پروتکل هدف در بستر آزمایشگاهی، اهم آسیبپذیریهای مرحله طراحی، پیادهسازی و تهدیدات امنیتی آن شناساییشده و برخی راهکارهای امن سازی مرحله طراحی پروتکل و چالشهای درگیر در آن بررسی شود.

درگذشته سیستم های کنترل صنعتی که در صنعت و زیرساختهای حیاتی کشورها مورداستفاده قرار میگرفتند، بهصورت جدا از سایر سیستم ها ازجمله شبکههای جهانی اینترنت به کار گرفته میشدند و این امر روشی در امن سازی این سیستم ها قلمداد میگردید. اتکا فراوان به این ممیزه، تولیدکنندگان و مصرفکنندگان این سیستم ها را از پرداختن به سایر لایههای امنیتی غافل کرده بود. استفاده از معماری و پروتکلهای غیر امن و واسطهای غیراستاندارد را میتوان از نتایج این رویکرد دانست.

به دلیل نیازمندیهای جدید و توسعه فناوری امروزه این قبیل سیستم های صنعتی، بهتدریج با انواع جدیدتر جایگزین یا بهروزرسانی میگردند. در سیستم های جدید از پروتکلها و نقاط دسترسی ارتباطی مشترک در شبکهها استفاده میگردد که این امر موجب دسترسی مستقیم و غیرمستقیم به این سیستم ها از طریق شبکههای اختصاصی و یا اینترنت گردیده و آنها را همانند سایر محصولات درگیر با فناوریهای اطلاعات در مقابل تهدیدات سایبری آسیبپذیر نموده است. در مواجهه با این تهدیدات که روزبهروز در حال افزایش هستند، اقدامات متعارفی نظیر اطلاعرسانی امنیتی، اتخاذ خطمشیهای امنیتی مؤثر و سایر فعالیتهای مقتضی با تأخیر به این حوزه ورود یافته و پرداختن به این قبیل موارد را اجتنابناپذیر نموده است.

گسترش روزافزون شبکههاي ارتباطي، امنيت آنها به چالش مهمي براي شرکتها و سازمانهای مختلف تبدیلشده است. نصب انواع تجهیزات امنیتی نظیر ضدبدافزارها، دیوارههای آتش، سیستم های تشخیص نفوذ و راهاندازی تونلهاي امن اختصاصی، جداسازي منطقي شبکهها[1] و راهکارهاي ديگر به اين منظور استفاده ميشوند. يکي از بخشهایی که به دلیل درگیری اجزای مختلف سایبری و فیزیکی از شبکه به شکل وسیع براي ارتباط بين تجهيزات مختلف استفاده میکند، محيطهای صنعتي میباشد. امروزه محیطهای صنعتی بهعنوان یکی از مهمترین کاربردهای سیستم های سایبر-فیزیکی مطرح است.

زمانی که سیستم های اسکادا (سیستم کنترل سرپرستی و گردآوری داده) طراحی و پیادهسازی شد، میزان ارتباطات این نوع سیستم با سایر شبکهها در کمترین میزان ممکن بود یا اصلاً هیچ ارتباطی با شبکههای دیگر نداشت. با توسعه سیستم های اسکادا، تجهیزات این سیستم ها به سمت اتصالات متقابل و برقراری ارتباط با سایر تجهیزات نظیر فیبرهای نوری، تجهیزات رادیویی و ماکروویو، خطوط تلفنی، ماهوارهها و اینترانت حرکت کردند. بهمرور این سیستم ها از شبکههای نقطهبهنقطه به معماریهای ترکیبی با ایستگاههای کاری فرمانده[2] منفرد، ایستگاههای فرمانده- فرمانبر[3] و RTU[4]های چندگانه توسعه پیدا کردند.

استانداردهای IEC 60870 مجموعهای از استانداردهای تدوینشده توسط[5]IEC بین سالهای 1988-2000 است که شامل شش بخش به همراه چند استاندارد ضمیمه[6] بهمنظور فراهم آوردن یک استاندارد باز برای ارتباط بین سیستم های صنعتی است. IEC 60870 در ابتدا صرفاً برای برقراری ارتباط بین دستگاههای الکتریکی و اطلاعات فرمانی بود، اما ازآنجاییکه دارای انواع دادههای عمومی[7]بود، در نرمافزارها و شبکههای اسکادا نیز مورداستفاده فراوان قرارگرفته است؛ به تعبیر دیگر محدودیتی برای قابلیت استفاده از این استاندارد در دیگر موارد وجود ندارد. این استاندارد بهعنوان یک گزینه پیشفرض در صنایع الکترونیکی کشورهای اروپایی استفاده میشود.

به سادهترین بیان IEC 60870-5 باهدف ارسال پیامهای کنترل از راه دوربین دو سیستم طراحیشده است. در دهه 1990 میلادی دو پروتکل شبکه استاندارد باز تحت عنوان IEC60870-5-101 و[8]DNP3 برای سیستم های اسکادا توسط سازمان IEC و شرکت DNP توسعه داده شدند. علیرغم تفاوت در لایههای عملکردی بالا و اشیاء دادهای، این دو پروتکل دارای شباهتهایی در رویه ارتباطی در لایه ارتباط داده بودند.

پروتکل IEC 60870-5-104 در استاندارد مرجع با عنوان کلی «دسترسی به شبکه با استفاده از روشهای انتقال استاندارد» مطرح است که مشخصکننده نحوه استفاده از پروتکل TCP/IP در این استاندارد است. این استاندارد ضمیمه در سال 2000 میلادی جهت سیستم های اسکادای برق طراحی شد و بهعنوان یک واسط باز TCP/IP برای ارتباط بین تجهیزات مختلف در شبکههای اینترانت و اینترنت استفاده میشود. IEC 60870-5-104 که به تعبیر دیگر از آن بهعنوان پروتکل ارتباطی صنعتی استاندارد یاد میشود عموماً در شبکههای کنترلی مورداستفاده قرار میگیرد. IEC 60870-5-104 در مراکز کنترل صنعتی کاربرد قابلتوجهی دارد. حملهی پیشرفتهی بدافزاری موسوم به Crashoverride در سال 2016 به زیرساختهای برق اوکراین که منجر به قطع برق سراسر شد، نشان داد که مهاجمان بهسادگی میتوانند به IEC 60870-5-104 و سایر پروتکلهای مشابه ( IEC 60870-5-101،IEC61850 و OPC DA) حمله کنند و از آسیبپذیریهای آنها نهایت سوءاستفاده را بکنند.

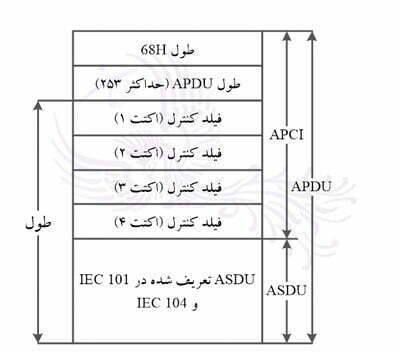

IEC 60870-5-104 بر اساس مدل معماری کارایی ارتقاءیافته ([9]EPA) طراحیشده است. مدل EPA، لایه نمایش، نشست و انتقال را از مدل OSI حذف کرده است و لایه فرایند کاربر[10] به آن اضافهشده است. ساختار پیآیند بستههای IEC 60870-5-104 عموماً با نام APDU[11] شناخته میشود و دارای دو بخش[12]ASDU و APCI[13] است؛ این ساختار در شکل (1) قابلمشاهده است. این پروتکل بر اساس انتقال ASDU طراحیشده است. هر ASDU دارای یک شناسه نوع[14] است. هر نوع داده دارای یک شناسه نوع منحصربهفرد است؛ انواع دادهای این پروتکل به شکل عمومی[15] بوده و مناسب انواع کاربردهای شبکههای اسکادا میباشد [5].

یکی از مهمترین ویژگیهای موردتوجه پروتکل IEC 60870-5-104 امکان ارتباط با شبکههای استاندارد (بهویژه شبکههای TCP/IP) است که اجازه انتقال همزمان دادههای چندین دستگاه و خدمت را میدهد. در زیر فهرستی از کاربردهایی که IEC 60870-5-104 فراهم میکند را مشاهده میکنیم:

- انتقال دستورهای مستقیم

- انتقال فوری دادهها

- انتقال داده در صورت نیاز

- همزمانسازی ساعت

- انتقال فایل

در ادامه این مقاله در بخش دوم کارهای انجامشده درزمینهی امن سازی پروتکلهای ارتباطی سیستم های کنترل صنعتی را معرفی خواهیم کرد. در بخش سوم تهدیدات و آسیبپذیریهای امنیتی شناساییشده در رابطه با IEC 60870-5-104 را معرفی خواهیم کرد. در بخش چهارم راهکارهای امن سازی در مرحله طراحی و پیادهسازی IEC 60870-5-104 بر اساس مراجع استاندارد ارائه میشود. در بخش پنجم بستر آزمایشی و ارزیابی که مجموعه تحلیلها و آزمونهای مختلف خود را بر روی آن بررسی نمودهایم، معرفی میکنیم و به نتیجهگیری در مورد دستاوردهای این سری مقاله میپردازیم.

جهت مشاهده بخش های دیگر این مقاله بر روی بخش مورد نظر کلیک نمایید:

- بخش 1: معرفی اجمالی پروتکل IEC 60870-5-104

- بخش 2: برخی کارهای انجام شده در حوزه امنیت پروتکل IEC 60870-5-104

- بخش 3: شناسایی اجمالی تهدیدات و آسیبپذیریها پروتکل IEC 60870-5-104

- بخش 4: راهکارهای امن سازی در مرحله طراحی پروتکل IEC 60870-5-104

- بخش 5: بستر آزمایش و ارزیابی امنیت پروتکل IEC 60870-5-104 و نتیجه گیری

- مشاهده و دانلود اسلاید دوره آموزشی امن سازی سیستمهای کنترل و اتوماسیون صنعتی: با محوریت چالشهای پروتکل IEC 60870-5-104

جهت مشاهده منابع معرفی شده در این بخش، به مقاله اصلی این خبر که توسط یکی از متخصصین شرکت پیشگامان امن آرمان(امان) در مجله معتبر منادی امنیت فضای تولید و تبادل اطلاعات(افتا) به چاپ رسیده است مراجعه نمایید. همچنین میتوان به کتاب مرجع این مقاله نیز مراجعه نمود.

- شناسایی چالشهای امنیتی پروتکل IEC ۶۰۸۷۰-۵-۱۰۴ و بررسی راهکارهای موجود. مجله منادی امنیت فضای تولید و تبادل اطلاعات(افتا). ۱. ۱۳۹۷; ۷ (۲) :۱۵-۳۰

- کتاب پروتکل کنترل صنعتیIEC 60870-5-104 از منظر امنیت سایبری ، ۱۳۹۶

[1] Network Logical Isolation (Air Gaps)

[2] Master

[3] Slave

[4] Remote Terminal Unit

[5] International Electro-technical Commission

[6] Companion Standards

[7] Generic Data Types

[8] Distributed Network Protocol

[9] Enhanced Performance Architecture

[10] User Process

[11] Application Protocol Data Unit

[12] Application Service Data Unit

[13] Application Protocol Control Information

[14] Type Id

[15] Generic

گذری بر مفاهیم پایه امنیت سایبری

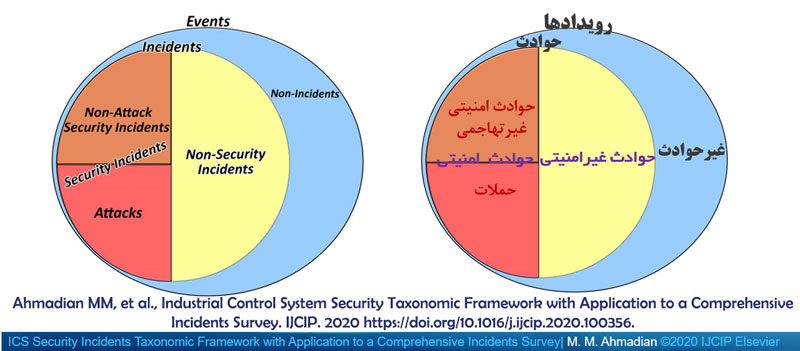

در حوزه امنیت سایبری به کرات شاهد این هستیم که متاسفانه واژگان کلیدی، تهدید(Threat)، رویداد(Event)، حادثه امنیتی(Security Incident )، حادثه امنیتی غیرتهاجمی(Non-Attack Security Incident) و حمله(Attack) به اشتباه به جای یکدیگر به کار می روند.در این مقاله قصد داریم به اختصار، براساس یکی مقاله منتشر شده از تیم امان در ژورنال IJCIP با عنوان Industrial control system security taxonomic framework with application to a comprehensive incidents survey این تعاریف را به زبان فارسی ارائه کنیم . لازم به ذکر است که این مفاهیم همراه با مثال از طریق فیلم آموزشی رایگان فارسی منتشر شده نیز قابل فراگیری است.

- تهدید امنیتی: بهطور عمومی به مجموعه عواملی در سامانه اطلاق میشود که پتانسیل واردکردن آسیب و ضرر به داراییهای سامانه را دارند؛ تهدید هر نقض بالقوه امنیت است. البته تعریف تهدید در منابع مختلف با تفاوتهایی همراه است بهعنوان نمونه طبق استاندارد ISO/IEC 13335-و ISO / IEC 27000 تهدید به کلیه عواملی بالقوه اطلاق میشود که ممکن است به بروز آنها به لطمه دیدن سامانه یا سازمان منجر شود.طبق استاندارد ANSI/ISA–99 (نسخه جدید آن با عنوان ISA/IEC-62443 ارائهشده است) هرگونه رویداد یا عملی که پتانسیل نقض امنیت، ایجاد رخنه و یا واردکردن صدمه را داشته باشد تهدید نامیده میشود.

- رویداد: پارامتر رویداد، شامل مبدأ رویداد (مبدأ میتواند هرگونه حادثه طبیعی، مهاجمین، کارمندان، پیمانکاران و غیره باشد.)، عمل (که میتواند بهانحاءمختلف مقداردهی شود مثلاً مقادیر کاوش (Probe)، پویش(Scan)، کپی کردن، تغییر و غیره را برای آن در نظر گرفته است.)، هدف رویداد و تأثیر آن است. همانطور که در شکل ذیل مشاهده میکنید از زاویه دید امنیتی رویدادها به دو بخش حوادث امنیتی و غیرامنیتی تقسیم میشوند. حوادث غیرامنیتی به رویدادهایی نظیر حوادث طبیعی، خرابی تجهیزات و برخی حوادث نظیر انفجار در اثر سهلانگاری در انبار کارخانه و افتادن نیرو از ارتفاع گفته میشود که در آنها بهطور قاطع میتوان اظهارنظر نمود که هیچ موضوع امنیتی مطرح نبوده است.

- حادثه امنیتی: حادثه امنیتی رویدادی است که توسط عامل (عاملهایی) عامدانه یا سهوی، بدخواهانه(Malicious) یا غیربدخواهانه انجامشده است و تأثیرات آن موجب نقض حداقل یکی از سه اصل محرمانگی(Confidentiality)، صحت(Integrity) و دسترسپذیری داده یا خدمات(Availability) شده و این حادثه طبیعتاً میتواند ریشهای در یک یا چند آسیبپذیری داشته باشد.

- حادثه امنیتی غیرتهاجمی: حوادث امنیتی غیرتهاجمی توسط عاملی تحقق مییابند که قصد بدخواهانه و عمدی ندارد؛ این عامل میتواند یک کارمند ناآگاه یا پیمانکار بیتوجه باشد. قابلتوجه است که در برخی موارد میتواند مبدأ یک رویداد حادثهای طبیعی باشد اما چنانچه به هر نحوی ما از زاویهی امنیتی به آن بنگریم و تأثیری بر روی هر یک از این سه اصل امنیتی بگذارد، در این تعریف ما آن را حادثه امنیتی غیرتهاجمی در نظر میگیریم.

- حمله: حمله نوعی حادثه امنیتی است که به شکل عمدی و بدخواهانه با تکنیکها و اهدافی مشخص انجامشده است. بر اساس این زیرساخت تعریفی، هر حمله نوعی حادثه امنیتی و هر حادثه امنیتی یک رویداد است اما عکس آن صحیح نیست.

طبقهبندی تهدیدات، حملات و حوادث امنیتی، به سازمان ها، دولت ها و افراد و کارشناسان اجازه میدهد تا تهدیدات امنیتی را بهصورت مشخص شناسایی و موردبررسی قرار دهند و متناسب با هر تهدید بتواند حملات پیش رو و آسیبپذیریهای مرتبط را مورد تحلیل و موشکافی قرار دهند. آنها بر این اساس می توانند تا حد بسیار قابلتوجهی منشأ تهدیدات حملات و حوادث و درنتیجه عوامل تأثیرگذار بر آنها را شناسایی نمایند و درنتیجه بر اساس میزان اهمیت منابع مورد تهدید و حساسیت آنها و میران خساراتی که برآورد میشود شاخصهای متعدد مفیدی ازجمله شاخص تحلیل مخاطرات را محاسبه نماید. جهت مطالعه بیشتر در این حوزه توصیه می کنم به اصل مقاله یا ارائه فارسی آموزشی در این حوزه از طریق لینک های ذیل اقدام نمایید.

جهت مشاهده و دریافت اصل مقاله میتوانید از طریق اطلاعات و این لینک به محتوای کامل آن دسترسی پیدا کنید:

Mohammad Mehdi Ahmadian , Mehdi Shajari , Mohammad Ali Shafiee , Industrial Control System Security Taxonomic Framework with Application to a Comprehensive Incidents Survey, International Journal of Critical Infrastructure Protection (2020), doi:https://doi.org/10.1016/j.ijcip.2020.100356

در ادامه لیست برخی آموزشها، سمینارها و دورههای امنیت سایبری تقدیم میگردد که برای دریافت پروپوزال هر یک از آنها و اطلاع از جزئیات کمی و کیفی آنها میتوانید با شرکت پیشگامان امن آرمان(امان) تماس حاصل فرمایید. با کلیک بر روی هر عنوان از فهرست ذیل میتوانید نمونه دورههای برگزار شده یا سوابق مرتبط با موضوع ذکر شده را مشاهده نمایید.

- دوره آموزشی ارتقاء امنیت سایبری سیستمهای کنترل صنعتی و اسکادا در صنعت برق

- ارتقاء امنیت سایبری در سیستم های کنترل صنعتی PLC محور

- آموزش تخصصی امنیت سایبری درشرکتهای تولیدکننده سامانههای کنترل صنعتی

- امنیت سایبری درشرکتهای تولیدکننده سیستم های کنترل و اتوماسیون صنعتی

- امنیت سایبری در سیستم های کنترل صنعتی PLC محور و سیستم های فناوری اطلاعات شرکتهای صنعتی

- دوره آموزشی ارتقاء امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی و اسکادای حوزه تولید برق

- دوره آموزشی تخصصی نظری و عملی امنیت سایبری سیستمهای صنعتی نیروگاههای حرارتی، برق-آبی و منابع آب و راهکارهای ارتقاء آن

- ارتقاء امنیت سایبری سامانههای کنترل صنعتی در صنایع نفت، گاز و پالایشگاه و زیرساختهای حساس، حیاتی و مهم این حوزه

- دوره آموزشی ارتقاء امنیت سایبری سیستمهای نظارت و کنترل صنعتی حوزه راهبری و دیسپاچینگ صنعت برق

- دوره آموزشی امنیت سایبری در سامانههای کنترل صنعتی صنایع پتروشیمی

- دوره آموزشی ارتقاء امنیت سایبری شبکه های کنترل صنعتی و اسکادای حوزه شرکتهای توزیع صنعت برق

- دوره آموزشی ارتقاء امنیت سایبری سیستم های کنترل صنعتی و اسکادای حوزه شرکتهای برق منطقهای

- امنیت سایبری سامانههای کنترل صنعتی در صنایع حملونقل و زیرساختهای حساس، حیاتی و مهم این حوزه

- دوره آموزشی ارتقاء امنیت سایبری سیستمهای کنترل صنعتی و اسکادا در صنایع و زیرساختهای آب و فاضلاب و شرکتهای تابعه

- دوره آموزشی امنیت سایبری سامانههای کنترل صنعتی در صنعت فولاد و زیرساختهای حساس، حیاتی و مهم این حوزه

- امنیت سایبری در سیستمهای کنترل و اتوماسیون صنعتی صنعت برق

- سمینار تجزیهوتحلیل حملات سایبری و سناریوهای نفوذ شاخص به صنعت برق

- دوره تکمیلی حملات و تست نفوذ به شبکههای کنترل و اتوماسیون صنعتی و اجرای راهکارهای دفاعی

- سمینار حملات سایبری، چالشها و تهدیدها در شرکتهای توزیع برق

- امنیت سایبری در سیستم های کنترل و اتوماسیون صنعتی حوزه تولید برق

- سمینار امنیت سایبری در سیستم های نظارت و کنترل صنعتی حوزه راهبری و دیسپاچینگ صنعت برق

- دوره آموزشی تخصصی امنیت سایبری سامانههای کنترل و اتوماسیون صنعتی صنعت برق و راهکارهای ارتقاء آن (با تمرکز بر حوزههای توزیع و انتقال)

- سمینار افشاء اطلاعات سایبر-فیزیکی در سیستمهای کنترل و اتوماسیون صنعتی و روشهای کاهش آن

- حمله به سیستم های کنترل صنعتی (حملات کنترل صنعتی، از حرف تا عمل)

- سمینار حملات سایبری، چالشها و تهدیدها در شرکتهای برق منطقهای

- دوره آموزشی امنیت سایبری تجهیزات و شبکههای صنعتی حوزه شرکتهای برق منطقهای

- امنیت سایبری در سیستم های کنترل صنعتی و زیرساختهای حساس، حیاتی و مهم

- تست نفوذ سیستم اسکادا: کارگاه تجزیه و تحلیل حملات سایبری و سناریوهای نفوذ به صنعت برق: نکتهها و آموزهها

- پدافند غیرعامل و امنیت سایبری در شبکههای صنعتی

- الزامات امنیت در سیستمهای کنترل صنعتی و اسکادا (مطابق سرفصلهای SANS ICS 410)

- کارگاه کالبدشکافی حملات سایبری به صنعت برق و پیاده سازی عملی حملات پایه به شبکه اتوماسیون توزیع

- ارتقاء امنیت سایبری سیستم های کنترل صنعتی در صنایع برق و زیرساختهای حساس، حیاتی و مهم حوزه انرژی

- سناریوهای تست نفوذ سایبری به شبکه های کنترل صنعتی

- امنیت سایبری اتوماسیون صنعتی

- چالش های امنیتی در سامانه های سایبر-فیزیکی

- ارزیابی امنیت سیستم های کنترل صنعتی

- چالش های امنیتی در سامانه های سایبر-فیزیکی (با محوریت تحلیل جریان اطلاعات در خطوط لوله نفت و گاز)